当心这些域名后缀!

参考自Kaspersky Daily与Mr.d0x

概览

近期,Google Registry获准提供.zip和.mov后缀的域名服务。此种行为被网络安全专家们认定极可能助长钓鱼网站。因为这两个后缀,在计算机系统中,同时还作为两种知名的文件格式的后缀名。这可能会给低阶乃至中阶的互联网用户带来使用上的困惑,并给钓鱼活动可乘之机。要了解这是怎样实现的,请继续阅读。

什么是.zip和.mov?

.zip是一种压缩文件格式。它在互联网上被广泛用来缩小文件体积、加快传输,因此互联网上有相当多的文件都是.zip文件。这一点使得在互联网上,用户们往往已经对.zip这类熟悉至极的后缀产生了精神的疲劳,所以先天地放松了警惕。

.mov是一种在线视频格式,它在互联网上存在更广,而且用户的警惕程度更低。因为大部分用户都不认为一个视频能够对自己的设备和财产构成威胁。而事实也确实如此——除了这种情况下,用户们以为的文件名并不是真正的“文件名”

.zip和.mov都是极其常见的文件后缀,这使得用户容易混淆文件和网址。这种混淆就是一种危机。

危机的可能形式

好在Mr.d0x已经抢在钓鱼分子前想到了这种危机的具体实践形式。但在介绍一个基于危险域名的钓鱼系统是如何实现的之前,我们需要先将目光投向那些允许任何人发表内容的公众社交平台。

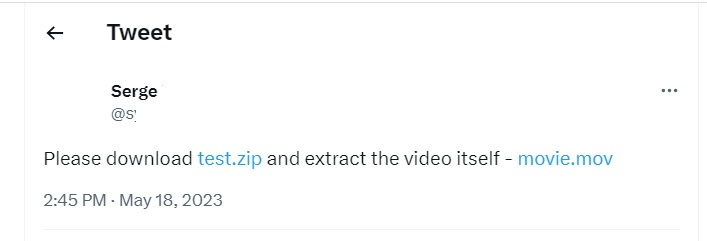

如图所示是一条推文的截图。很显然,从人类的视角看,截图里的test.zip和

Mr.d0x经过分析认为,最可能的攻击方式是通过伪造程序界面,尽管这种手段非常低劣,只能针对对计算机只有勉强认识的用户。

假使test.zip这个域名已经被注册,那么恶意人士可以搭建一个基于html和css的仿WinRAR界面,使用户以为他们在浏览本地计算机上的文件。他们会“解压缩”压缩包里的文件,实际上是把文件下载到了本地。而这些文件是什么成分,就不好猜测了。

Mr.d0x已经实现了一个网站,就是伪装成了一个压缩文件的解压界面:mrd0x.zip (ADGUARD可能会拦截)

除了诱导用户点击看起来像文件的网站,恶意人士甚至可以利用Windows文件资源管理器的设计,使用户在难以察觉的情况下访问危险域名下的恶意网站。譬如,可以要求用户在文件资源管理器的地址栏中输入mrd0x.zip,大部分用户都会以为自己会被路由到一个本地文件,实际上他们是打开了浏览器,并在浏览一个伪造的“文件资源管理器/WinRAR”

应对战略

目前,.zip和.mov域名已经比较难注册到,但是其还是可以对用户构成很大威胁。如果是一般用户,对于任何看起来像资源管理器或是解压缩软件的界面,都要格外当心。同时不要访问那些被“超链接”的“文件名”,除非它们真的只是一个文件而不是带有诱导性的界面。而即使它们真的是一个文件,那它们也可以做许多坏事。不要随便运行、点击互联网上的任何名称,永远是正确的选择。

网络管理员或平台提供者,则应该更改自动超链接,不要自动超链接那些“文件名”,否则会误导不知情的用户。同时添加跳转站外链接的提示。如果可以,企业级用户甚至可以在私有DNS上拒绝解析敏感域名后缀,以杜绝一切隐患。

此外,如ADGuard这样的浏览器防护插件,已经支持拦截一些可疑的域名。请访问它们的官方网站,了解如何开启这些功能。

李荷岭

2023年6月13日

返回:首页